【5ch民】【悲報】Netflixさん、WBC放映独占に150億出したのに1%も回収出来ず大赤字が確定してしまう

1: それでも動く名無し 2026/03/04(水) 19:31:17.83 ID:syEeZ15U0 もう加入者はほとんどおらず加入したのも500円じゃ翌月解約されて見放されるだろうな 引用元: ・【悲報 […]

2026-3-4

2025-10-23

1: それでも動く名無し 2026/03/04(水) 19:31:17.83 ID:syEeZ15U0 もう加入者はほとんどおらず加入したのも500円じゃ翌月解約されて見放されるだろうな 引用元: ・【悲報 […]

2026-3-4

1: しぃ(大阪府) [US] 2026/03/04(水) 19:40:11.18 ID:4hlm5hMR0● BE:135853815-PLT(13000) sssp://img.5ch.net/premium/137 […]

2026-3-4

1: サイベリアン(茸) [GB] 2026/03/05(木) 10:31:07.46 ID:3YgMfIY50 BE:422186189-PLT(12015) sssp://img.5ch.net/ico/folder […]

2026-3-5

1: サイベリアン(茸) [US] 2026/03/04(水) 16:12:02.10 ID:FgATsOqy0 BE:422186189-PLT(12015) sssp://img.5ch.net/ico/folder […]

2026-3-4

1: オシキャット(東京都) [ニダ] 2026/03/05(木) 08:54:14.40 ID:Z1Ry/uMV0● BE:662593167-2BP(2000) sssp://img.5ch.net/ico/tax […]

2026-3-5

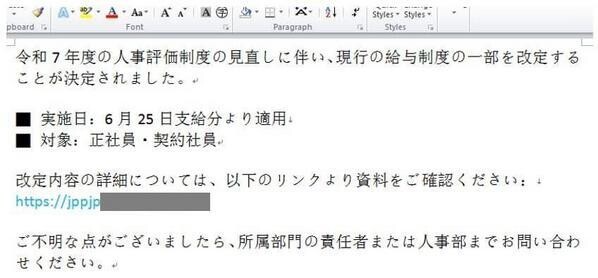

HoldingHandsの感染フロー

https://news.mynavi.jp/techplus/article/20251021-3569637/images/003.jpg

Fortinetは10月17日(米国時間)、「Tracking Malware and Attack Expansion: A Hacker Group’s Journey across Asia|FortiGuard Labs」において、日本を含むアジア全域を標的とするサイバー攻撃キャンペーンを特定したと報じた。

キャンペーンの発見当初は台湾を標的としていたが、半年余りの間に日本、マレーシアへと標的を拡大したという。

■侵害経路

初期の感染経路はフィッシングメールとされる。標的国の公的機関を装ったメールに多数のリンクを含むPDFファイルまたはOfficeドキュメントを添付し、そのリンクから悪意のある偽サイトへ誘導してマルウェアを含むアーカイブファイルをダウンロードさせている。なりすまし対象の公的機関は財務省が多いと推定されているが、他の公的機関の公文書、発注書のケースもあるという。

マルウェアをホストしているサーバはTencent Cloudと見られ、そのアカウントの調査からさまざまな関連文書が特定されている。これら文書の分析によると、中国を標的とする2024年3月の攻撃を皮切りに、2025年1月に台湾、4月に日本、6月にマレーシアへと拡大したとみられている。

配布されたアーカイブファイルにはEXEファイルが含まれており、このファイルを実行することでマルウェアに感染する。当初は遠隔操作型トロイの木馬(RAT: Remote Administration Trojan)の「Winos 4.0(別名: ValleyRAT)」を配布していたが、2月以降は「HoldingHands(別名: Gh0stBins)」が配布された。HoldingHandsはNorton、Avast、Kasperskyを回避する機能があり、加えてタスクスケジューラーの自動復帰機能を悪用するため検出は困難とされる。(以下ソース)

2025/10/21 12:15

https://news.mynavi.jp/techplus/article/20251021-3569637/

https://news.mynavi.jp/techplus/article/20251021-3569637/images/001.jpg

引用元: ・財務省になりすましてマルウェア配布、日本を標的とするサイバー攻撃特定 Norton、Avast、Kasperskyを回避する機能があり検出は困難 [樽悶★]

1: 影のたけし軍団 ★ 2026/03/05(木) 18:44:42.10 ID:??? TID:gundan 電通が5日発表した2025年の国内広告費の集計によると、インターネット広告が伸び、初めて新聞やテレビを含め […]

2026-3-5

1: 鮎川 ★ 2026/03/05(木) 18:32:49.33 ID:??? TID:ayukawa 5日、衆議院予算委員会において、東京高裁が解散命令を出した世界平和統一家庭連合(旧統一教会)について議論がなされた […]

2026-3-5

1: 影のたけし軍団 ★ 2026/03/05(木) 18:30:04.67 ID:??? TID:gundan (WBC1次リーグC組、オーストラリア3-0台湾、5日、東京D)開幕し、2024年の世界大会「プレミア12 […]

2026-3-5

1: 影のたけし軍団 ★ 2026/03/05(木) 18:20:44.19 ID:??? TID:gundan WBC=ワールド・ベースボール・クラシックの開催に合わせて、期間限定となる応援グッズの販売がいわて花巻空港 […]

2026-3-5

1: ずぅちゃん ★ 2026/03/05(木) 19:23:36.22 ID:??? TID:zuuchan WBC 1次ラウンドC組 オーストラリア3―0台湾(5日・東京ドーム) 開幕戦で敗れた台湾にさらなる悲報が届 […]

2026-3-5

1: 鮎川 ★ 2026/03/05(木) 19:21:56.08 ID:??? TID:ayukawa 「サーキットでは満たされない」「ストリートでやることに意味がある」「そこにコースがあるから」──。 「日本マジキテ […]

2026-3-5

1: 鯨伯爵 ★ 2026/03/05(木) 19:18:15.93 ID:??? TID:gay_gay 懲戒免職となったのは、大垣市立中川小学校の教諭・岸上涼太容疑者(32)です。 岐阜県教育委員会によりますと、岸上 […]

2026-3-5

1: 鯨伯爵 ★ 2026/03/05(木) 19:09:52.21 ID:??? TID:gay_gay 半裸の巨乳女性をマジックのようなもので描いた10円玉が自販機などで見つかったと、X上でいくつか写真が投稿されてい […]

2026-3-5

1: ボレロ ★ 2026/03/05(木) 19:01:29.25 ID:??? TID:bolero 大手食品メーカーの健康サプリの偽物を販売目的で所持した疑いで、中国籍の夫婦が逮捕されました。 趙偉容疑者(33)と […]

2026-3-5

1: 夢みた土鍋 ★ 2026/03/05(木) 18:58:22.23 ID:??? TID:dreampot 食費や光熱費などの高騰が家計を直撃しています。たとえ給料が上がったとしても、それよりも物価が上がってしまう […]

2026-3-5

PAGE TOP